DialNet Masters - przygotowania

Praca... po godzinach.

- Nie jesteś zalogowany.

- Polecamy: Sport i rekreacja

#1 2008-02-16 15:40:07

Sieć WiFi

Wi-Fi (lub Wi-fi, WiFi, Wifi, wifi, ang. "Wireless Fidelity") – zestaw standardów stworzonych do budowy bezprzewodowych sieci komputerowych. Szczególnym zastosowaniem WiFi jest budowanie sieci lokalnych opartych na komunikacji radiowej czyli WLAN. Zasięg od kilku do kilkuset metrów i przepustowości sięgającej 108 Mb/s, transmisja na dwóch kanałach jednocześnie. Produkty zgodne z WiFi mają na sobie odpowiednie logo, które świadczy o zdolności do współpracy z innymi produktami tego typu. Logo Wi-Fi jest znakiem handlowym należącym do stowarzyszenia Wi-Fi Alliance. Standard WiFi opiera się na IEEE 802.11.

WiFi bazuje na takich protokołach warstwy fizycznej, jak:

* DSSS (Direct Sequence Spread Spektrum),

* FHSS (Frequency Hopping Spread Spectrum,

* OFDM (Orthogonal Frequency Division Modulation),

* IR (Infra Red).

Sieć WiFi działa w darmowym paśmie częstotliwości od 2400 do 2485 MHz i 5000 MHz.

WiFi jest obecnie wykorzystywane do budowania rozległych sieci Internetowych. ISP umożliwiają użytkownikom wyposażonym w przenośne urządzenia zgodne z WiFi na bezprzewodowy dostęp do sieci. Jest to możliwe dzięki rozmieszczeniu w ruchliwych częściach miast obszarów nazywanych hotspotami. W wielu dużych miastach na świecie, jak Seul czy Nowy Jork znajdują się już setki miejsc, gdzie można uzyskać dostęp do Internetu w ten sposób.

Standardy w sieciach bezprzewodowych

Główne standardy w sieciach bezprzewodowych:

* 802.11a – 54 Mb/s częstotliwość 5 GHz

* 802.11b – 11 Mb/s częstotliwość 2,4 GHz posiada zasięg ok. 30 m w pomieszczeniu i 120 m w otwartej przestrzeni; w praktyce można osiągnąć transfery rzędu 5,5 Mb/s. Materiały takie jak woda, metal, czy beton obniżają znacznie jakość sygnału; standard 802.11b podzielony jest na 14 niezależnych kanałów o szerokości 22 MHz, Polska wykorzystuje tylko pasma od 2400 do 2483,5 MHz – kanał od 1 do 13

* 802.11n – 100-600 Mb/s

* 802.11g – 54 Mb/s częstotliwość 2,4 GHz, obecnie najpopularniejszy standard WiFi, który powstał w czerwcu 2003 roku, wykorzystanie starszych urządzeń w tym standardzie powoduje zmniejszenie prędkości do 11 Mb/s;

oraz:

* 802.11c

* 802.11d

* 802.11e

* 802.11f

* 802.11h (w Europie odpowiednikiem jest 802.11a na częstotliwości 5 GHz)

* 802.11i (w tym systemie wprowadzono nowe zabezpieczenia za pomocą szyfrowania)

* 802.11j (powstał ze standardu 802.11a na potrzeby Japonii)

* 802.11r (dość szybki roaming)

* 802.11n (obecnie trwają zaawansowane prace nad tym standardem; ma zapewniać prędkość do 250 Mbit/s)

Problemy występujące w czasie dostępu do sieci bezprzewodowych typu WiFi

* Efekt przechwytywania – występuje, gdy do jednego odbiornika docierają dwa sygnały o różnej mocy. W tym przypadku sygnał mocniejszy zostanie odebrany prawidłowo natomiast słabszy zostanie zagłuszony.

* Zjawisko odkrytej stacji – zjawisko występuje, wtedy gdy stacja znajduje się w zasięgu stacji nadawczej, ale poza zasięgiem stacji odbiorczej.

* Zjawisko ukrytej stacji – stacja jest ukryta jeżeli znajduje się w zasięgu stacji odbierającej dane, ale jest poza zasięgiem stacji nadawczej.

* Interferencje – zakłócenia transmisji, powstają gdy stacja jest poza zasięgiem zarówno odbiornika jak i nadajnika, jednak wystarczająco blisko aby móc zakłócić przesyłanie informacji między nimi.

Bezpieczeństwo WiFi

Stosowane metody zabezpieczeń zgodne ze standardem 802.11:

* uwierzytelniania – identyfikacja i weryfikacja autentyczności informacji przesyłanych przez użytkownika, który łączy się z siecią

* protokół WEP (ang. Wired Equivalent Privacy) – działa na zasadzie współdzielonego klucza szyfrującego o długości 40 do 104 bitów i 24 bitowym wektorze inicjującym. WEP jest bardzo dobrym zabezpieczeniem które chroni nas przed włamaniami z zewnątrz.Jest to protokół w rodzaju specjalnego szyfru. Szyfr ten chroni naszą prywatność w sieci.

* autoryzacja – zgoda lub brak zgody na żądaną usługę przez uwierzytelnionego użytkownika.Zabezpieczenie to jest wykonane przez punkt dostępu lub serwer dostępu.

* rejestracja raportów – rejestr akcji użytkownika związanych z dostępem do sieci. Kontrola raportów pozwala na szybką reakcję administratorów na niepokojące zdarzenia w sieci.

W sieciach bezprzewodowych (WiFi) zabezpieczenia można podzielić na dwa typy: autoryzacji i transmisji. Autoryzacja ma na celu potwierdzić tożsamość użytkownika, natomiast typ transmisji ma nas zabezpieczyć przed "podsłuchiwaniem". Obecnie są już nowe systemy zabezpieczeń, które posiadają same w sobie zabezpieczenie autoryzacji i transmisji.

Możliwe zagrożenia sieci bezprzewodowych:

* próby włamań przez hakerów do tego typu sieci,

* uruchamianie przez użytkowników nieautoryzowanych punktów dostępowych, stających się tylną furtką do sieci.

WiFi kontra telefonia GSM

WiFi zapewnia dziś transfery rzędu 10 Mbit/s w hotspocie. Oznacza to, że jest wielokrotnie szybsze od połączeń GPRS oferowanych przez operatorów telefonii GSM. WiFi nie posiada jeszcze pełnej funkcjonalności sieci komórkowych, ale ma miejsce znaczny postęp w tej dziedzinie. Firmy takie jak Zyxel, SocketIP, Symbol Technologies czy Unitech oferują usługi telefoniczne oparte na WiFi. W związku z narastaniem konkurencji WiFi i sieci komórkowych pojawił się termin 4G. Oznacza on, że WiFi może stać się czwartą generacją telefonii komórkowej.

Jednak wykorzystanie WiFi wiąże się jeszcze z dużymi problemami. Standard WiFi nie zawiera mechanizmów uwierzytelniania podobnych do kart SIM. Trwają pracę nad stworzeniem odpowiednich standardów. Bardzo dużym problemem w WiFi jest zasięg hotspotów. Nie przekracza on zwykle 50 metrów, co oznacza, że WiFi może być tylko uzupełnieniem sieci GSM, jeżeli system telefonii ma obejmować cały obszar kraju takiego jak Polska.

Na koniec lata 2004 roku firma Intel zapowiedziała prezentację nowego układu scalonego łączącego w sobie funkcje komunikacji WiFi oraz GSM. Miał on nosić nazwę WWAN (ang. Wireless Wide Area Network). Połączenie zasięgu sieci GSM oraz prędkości transferu z sieci WiFi jest szansą na szybsze stworzenie telefonii trzeciej generacji bez wykorzystania bardzo drogiego standardu UMTS.

Dostęp do WiFi

Obszary, gdzie można uzyskać dostęp do WiFi nazywa się hotspotami. Sieći WiFi stają się coraz popularniejsze zarówno w Polsce jak i na świecie. Istnieją miasta gdzie dostęp do tego typu sieci jest całkowicie bezpłatna a co za tym idzie darmowy dostęp do internetu (Nowy Orlean)Bogate państwa planuja pokryć szczelną siecią WiFi swój kraj by wszyscy mieli dostęp do darmowego internetu. W innych przypadkach konieczne jest wnoszenie opłat. Czasami rozliczenia opierają się na limitach transferowanych danych.

W wielu krajach na świecie dostęp do sieci WiFi jest bezpłatny. Firmy i instytucje posiadające nadmiarowe łącza internetowe niskim kosztem stawiają nadajniki WiFi i udostępniają sieć za darmo dla wszystkich. W Polsce rozdawanie Internetu przez firmy jest naruszeniem prawa skarbowego. Usługi teleinformatyczne podlegają podatkowi VAT. Urzędnicy szacują koszt połączenia z Internetem (np. koszt Neostrady) i naliczają firmie udostępniającej sieć podatek oraz domiar. Z tego względu publiczne rozdawanie Internetu za darmo przez firmy w Polsce jest nielegalne. Firma, która chce świadczyć usługi dostępu do internetu powinna zgłosić ten fakt do UKE (dawniej URTiP), czyli do Urzędu Komunikacji Elektronicznej. Procedura legalizacji opisana jest na stronach Urzędu Komunikacji Elektronicznej.

Instytucje publiczne takie jak samorządy terytorialne dzięki posiadaniu dostępu do infrastruktury miejskiej mogą tanim kosztem budować sieci WiFi pokrywające swoim zasięgiem centra aglomeracji miejskich. W Polsce przoduje pod tym względem Rzeszów. Samorząd tego miasta zbudował sieć radiową o nazwie ResMan, aby zapewnić swoim mieszkańcom dostęp do Internetu oraz umożliwić obsługę systemów takich jak monitoring ulic czy telematyka systemu sygnalizacji ulicznej. Do połowy roku 2006 powstały 44 hotspoty pokrywające gęstą siecią centrum miasta. Program został sfinansowany częściowo z funduszy strukturalnych Unii Europejskiej. Niestety przykład ten stanowi wyjątek od reguły. Większość polskich samorządowców nie zdaje sobie sprawy z roli nowoczesnych technologii w rozwoju społeczeństwa oraz nie potrafi zabiegać o fundusze na te cele.

Większość operatorów posługuje się standardem 802.11b. Prędkość zapewniana przez sieci to 11 Mbps.

Ogólne:

Niedrogi dostęp do Internetu poprzez sieć bezprzewodową lokalnego providera został rozpowszechniony szczególnie na terenach pozamiejskich, gdzie nie ma możliwości korzystania z globalnej sieci w inny sposób. Opinie o takim sposobie dostępu - popularnej "radiówce" są jednak podzielone. Lokalni providerzy, licząc na szybki zysk, wykupują łącze z Internetem oraz instalują kilka stacji bazowych rozmieszczonych zazwyczaj w pobliskich wsiach. Sygnał pomiędzy stacjami bazowymi dosyłany jest poprzez mosty bezprzewodowe (pracujące najczęściej na częstotliwości 5Ghz).

Przyczynami niewłaściwego działania bezprzewodowego dostępu do Internetu świadczonego przez Wireless Internet Service Providera mogą być:

* nieudolne kształtowanie ruchu przez providera

* korzystanie z łącz o małych przepustowościach, nie nadających się do wykorzystania jako łącza operatorskie (popularny DSL)

* niewłaściwy dobór sprzętu radiowego (urządzeń aktywnych, okablowania, anten)

* niestabilne połączenia pomiędzy kolejnymi stacjami bazowymi

* brak włączonej izolacji pomiędzy klientami na punkcie dostępowym

* zbyt duża ilość klientów korzystających jednocześnie z danego punktu dostępowego (maksymalna zalecana ilość - 25 dla sprzętu klasy średniej)

Jakość bezprzewodowego dostępu do Internetu świadczonego poprzez lokalnych providerów jest więc bardzo zróżnicowana.

Zalety

* Możliwość budowy sieci z dostępem do Internetu w domu lub biurze, pozbawionej plątaniny kabli.

* Korzystanie z bezprzewodowego Internetu poprzez lokalnych providerów.

* Korzystanie z darmowego internetu poprzez HotSpot-y (dostępne w większych miastach).

* Swoboda i mobilność - bezprzewodowe podłączanie do sieci mobilnych urządzeń (notebooki, palmtopy)

* Łatwo dostępne i coraz tańsze urządzenia WiFi na rynku.

* Duża odporność na wyładowania atmosferyczne w porównaniu z siecią LAN

* Tanie, szybkie w instalacji

* Możliwość łączenia się z internetem z każdego miejsca nawet w ruchu

* Czasami bardzo potrzebne w budynkach zabytkowych gdzie nie można stosować okablowania

* Relatywne szybkie w porównaniu do standardowych wymagań

* Są częściej używane i poprawiają efektywność pracy

* Stają się standardem w wielu domach prywatnych

Wady

* Wykorzystywany w WiFi standard 802.11b i 802.11g wykorzystuje pasmo 2,4 GHz. W tym samym zakresie pracują takie urządzenia jak Bluetooth, kuchenki mikrofalowe, telefony bezprzewodowe, radary meteorologiczne, radiowa telewizja przemysłowa oraz wiele innych. Efektem może być zagłuszanie sygnałów WiFi i ograniczenie zasięgu hotspota.

* Sieci WiFi mają stosunkowo mały zasięg. Zwykle hotspot oparty na 802.11b lub 802.11g jest dostępny w odległości do 90 metrów w pomieszczeniach lub 150 metrów na zewnątrz.

* Jeżeli urządzenie wykorzystujące WiFi nie zostanie poprawnie skonfigurowane, może się stać łatwym celem ataku. Wykorzystywany w sieciach radiowych standard kryptografii WEP jest łatwy do złamania. Jednak operatorzy wprowadzają powoli inny protokół WPA, który ma zapewnić lepsze bezpieczeństwo.

* Połączenia na dalekie odległości mogą niekiedy okazać się niestabilne, gdy odbierany sygnał z punktu dostępowego jest zbyt słaby.

* Prędkość transmisji danych w przypadku wykorzystania standardu WiFi nie dorównuje rozwiązaniom kablowym, jednak jest wystarczająca do korzystania z Internetu.

* Mniej bezpieczne wymagają dodatkowych zabezpieczeń co dodatkowo zmniejsza prędkość przesyłu

* Czasami eter jest zajęty szczególnie w dużych miastach gdzie nie ma wolnych pasm częstotliwości

* Wymagają rezerwacji odpowiedniego pasma

* Szybkość transmisji zależy od odległości między urządzeniami komunikującymi się

* Bardzo podatne na zakłócenia

* Urządzenia do sieci bezprzewodowej są dużo droższe

Słowniczek

• AP (Access Point) – punkt dostępowy, stacja bazowa sieci Wi-Fi łącząca klientów sieci ze sobą nawzajem i innymi sieciami.

• ARP (Address Resolution Protocol) – protokół tłumaczenia adresów IP na adresy MAC.

• BSSID (Basic Service Set Identifier) – adres MAC punktu dostępowego.

• CCMP (Counter-Mode / Cipher Block Chaining Message Authentication

Code Protocol) – protokół szyfrowania stosowany w WPA2, oparty na szyfrze blokowym AES.

• CRC (Cyclic Redundancy Check) – suma kontrolna używana w protokole WEP jako (bardzo słaby) kod integralności.

• EAP (Extensible Authentication Protocol) – protokół obsługujący różne metody uwierzytelniania.

• EAPOL (EAP Over LAN) – protokół używany w sieciach bezprzewodowych do transportu danych EAP.

• GEK (Group Encryption Key) – klucz szyfrujący dla transmisji

grupowych (w CCMP używany również do sprawdzania integralności).

• GIK (Group Integrity Key) – klucz szyfrujący dla transmisji grupowych (używany w TKIP).

• GMK (Group Master Key) – klucz główny w hierarchii kluczy grupowych.

• GTK (Group Transient Key) – klucz tymczasowy wyliczany z GMK.

• ICV (Integrity Check Value) – dodatkowe pole dołączane do jawnych danych jako sprawdzenie integralności (używa słabego

algorytmu CRC32).

• IV (Initialization Vector) – wektor inicjalizacyjny (WI), czyli ciąg łączony z kluczem szyfrującym w celu wygenerowania niepowtarzalnego strumienia klucza.

• KCK (Key Confirmation Key) – klucz odpowiadający za integralność komunikatów negocjacji.

• KEK (Key Encryption Key) – klucz odpowiadający za poufność komunikatów negocjacji.

• MIC (Message Integrity Code) – dodatkowe pole dołączane do jawnych danych jako sprawdzenie integralności (używa algorytmu Michael).

• MK (Master Key) – klucz główny znany obu stronom po udanym procesie uwierzytelniania 802.1X.

• MPDU (Mac Protocol Data Unit) – pakiet danych przed fragmentacją.

• MSDU (Mac Service Data Unit) – pakiet danych po fragmentacji.

• PAE (Port Access Entity) – port logiczny w protokole 802.1X.

• PMK (Pairwise Master Key) – klucz główny hierarchii kluczy pojedynczych.

• PSK (Pre-Shared Key) – klucz wyliczany na podstawie hasła, zastępujący klucz PMK wydawany przez serwer uwierzytelniający.

• PTK (Pairwise Transient Key) – klucz tymczasowy wyliczany z PMK.

• RSN (Robust Security Network) – architektura bezpieczeństwa 802.11i (TKIP, CCMP itd.).

• RSNA (Robust Security Network Association) – bezpieczne skojarzenie klienta w sieci RSN.

• RSNIE (Robust Security Network Information Element) – pola zawierające informacje RSN z pól Probe Response i Association Request.

• SSID (Service Set Identifier) – identyfikator sieci bezprzewodowej (nie to samo co ESSID).

• STA (Station) – klient sieci bezprzewodowej.

• TK (Temporary Key) – tymczasowy klucz szyfrujący w transmisji pojedynczej (w CCMP używany również do sprawdzania integralności).

• TKIP (Temporal Key Integrity Protocol) – protokół szyfrujący stosowany w WPA, podobnie jak w przypadku WEP bazujący na RC4.

• TMK (Temporary MIC Key) – klucz integralności danych w transmisji pojedynczej (używany w TKIP).

• TSC (TKIP Sequence Counter) – licznik powtórzeń używany z protokołem TKIP (nie mylić z rozszerzonym WI).

• TSN (Transitional Security Network) – architektura bezpieczeństwa sieciowego obsługująca mechanizmy sprzed 802.11i (m.in. WEP).

• WEP (Wired Equivalent Privacy) – domyślny protokół szyfrowania dla sieci 802.11.

• WPA (Wireless Protected Access) – implementacja wczesnej wersji standardu 802.11i bazująca na algorytmie szyfrującym TKIP.

• WRAP (Wireless Robust Authenticated Protocol) – stary protokół szyfrowania obsługiwany przez WPA2.

SCHEMATY:

Ostatnio edytowany przez Dawid (2008-02-16 15:44:56)

Offline

#2 2008-02-16 15:46:22

Re: Sieć WiFi

WIFI INFORMACJE

schematy PDF

SŁOWNIK PDF

Ostatnio edytowany przez Dawid (2008-02-16 15:48:05)

Offline

#3 2008-02-17 21:48:07

Re: Sieć WiFi

Podczas lektury tego opracowania można odnieść wrażenie, że ==>>nie odbiega zbytnio<<== poza hasło "WiFi" z Wiki. Trzeba dodać więcej informacji z innych źródeł.

Warto zajrzeć na: http://wifi.wsiz.rzeszow.pl/

DSSS - wymaga wyjaśnienia [np.: http://pl.wikipedia.org/wiki/DSSS]

FHSS - jw, np.: http://pl.wikipedia.org/wiki/FHSS

OFDM - jw, np.: http://pl.wikipedia.org/wiki/OFDM

O co chodzi z tym IR w protokołach WiFi? Proszę o jakieś źródła, wyjaśnienia, bo jakoś tego nie wyczuwam.

ISP - jw

hotspot - jw; tu trzeba obszernie opisać zagadnienie, więc może w osobnym poście? może jakąś informację na temat dostępnych w Polsce hotspotów? Np. darmowy hotspot na rynku w Krakowie? [Wyszukiwarka hotspotów]

Kiedy pojawiają się interferencje (dokładniej)? Trzeba opisać logikę działania protokołów WiFi, sposobu wykorzystania częstotliwości.

"Fajnie" by było, gdybyś dodał jakieś fotki Access Pointa, karty sieciowej WiFi, anteny WiFi (dookolnej, kierunkowej).

WEP i WPA - konieczne jest rozwinięcie zagadnienia, szczególnie odnośnie bezpieczeństwa w sieciach zabezpieczonych

"Na koniec lata 2004 roku firma Intel zapowiedziała prezentację nowego układu scalonego łączącego w sobie funkcje komunikacji WiFi oraz GSM. Miał on nosić nazwę WWAN (ang. Wireless Wide Area Network). Połączenie zasięgu sieci GSM oraz prędkości transferu z sieci WiFi jest szansą na szybsze stworzenie telefonii trzeciej generacji bez wykorzystania bardzo drogiego standardu UMTS." <== informacja mocno zdezaktualizowana, wymaga uzupełnienia.

W haśle Wiki jest sprzeczna informacja co do zasięgu hotspotów: "Bardzo dużym problemem w WiFi jest zasięg hotspotów. Nie przekracza on zwykle 50 metrów" a dalej "Zwykle hotspot oparty na 802.11b lub 802.11g jest dostępny w odległości do 90 metrów w pomieszczeniach lub 150 metrów na zewnątrz.". Trzeba się określić, jaki jest zasięg hotspotów, a właściwie... trzeba stwierdzić, że jest on trudny do oszacowania, ponieważ zależy od rodzaju zastosowanych urządzeń (anten i samych AP), zagęszczenia sieci WiFi, ukształtowania terenu, obecności obiektów i urządzeń mogących zakłócać rozchodzenie się fal radiowych, czy wreszcie pogody

Offline

#4 2008-02-17 22:06:57

Re: Sieć WiFi

Poprawki postaram sie nanieść jutro, chyba, że w zadania szkolne oraz domowe ( potężny remont domku ) okażą sie przytłaczające to wtedy we wtorek - środę

Offline

#5 2008-02-17 22:09:34

Re: Sieć WiFi

Dawid napisał:

Poprawki postaram sie nanieść jutro, chyba, że w zadania szkolne oraz domowe ( potężny remont domku ) okażą sie przytłaczające to wtedy we wtorek - środę

Nie ma sprawy. Olimpiada to zajęcie dodatkowe. Robicie, kiedy macie czas. I tylko z własnej woli

Offline

#6 2008-02-20 16:06:36

Re: Sieć WiFi

DSSS (ang. Direct Sequence Spread Spectrum a dokładniej directly carrier-modulated, code sequence modulation) czyli bezpośrednie modulowanie nośnej sekwencją kodową. Jest to jedna z technik rozpraszania widma w systemach szerokopasmowych przy pomocy ciągów kodowych. Jeden ze sposobów działania tej techniki polega na tym, że przy wysyłaniu, strumień danych jest mnożony przez odpowiedni ciąg kodowy o większej szybkości bitowej. W ten sposób wyjściowy strumień informacji zajmuje znacznie szersze pasmo. Fizyczna transmisja może odbywać się teoretycznie z użyciem dowolnej modulacji cyfrowej jednak najczęściej stosowana jest BPSK. Dobór ciągu kodowego musi spełniać szereg wymagań. Właściwy jego dobór pozwala na zaszyfrowanie informacji oraz możliwość wykorzystania danego pasma radiowego przez wielu nadawców i odbiorców jednocześnie. Odbiornik, aby rozkodować i spośród wielu innych wybrać przeznaczone dla niego informacje musi dysponować układem deszyfrującym z tym samym i jednocześnie zsynchronizowanym ciągiem kodowym co nadawca.

Ciągi rozpraszające (kodowe)

Wymagania stawiane ciągom rozpraszającym:

* Dobre własności korelacyjne

* Ortogonalność

Przykłady użytecznych ciągów rozpraszających:

* Ciągi pseudolosowe

* Ciągi Golda

* Ciągi Barkera

Realizacja

Zasada działania realizuje rozproszenie widma częstotliwości poprzez powiązanie danych z sekwencją danych przypadkowych w operacji XOR. Zastosowana sekwencja pseudo-random numerical sequence (PN) charakteryzuje się wyższą szybkością transmisji, niż strumień danych użytecznych. Poszczególne sygnały w ramach sekwencji PN określa się jako chips lub chipping code – kod wtrącany. Ten strumień danych o większej szybkości jest teraz dodatkowo modulowany. Powiązanie z sekwencja PN rozprasza widmo mocy sygnału na całe dostępne pasmo częstotliwości, sama moc sygnału pozostaje jednak niezmieniona. Rozproszenie za pomocą jedenastopozycyjnego kodu Barkera, który wykazuje szczególnie dobre właściwości autokorelacji, powoduje, że otrzymujemy w efekcie pasmo o szerokości 22 MHz na sekwencję. Długość kodu Barkera odpowiada przy tym minimalnej długości kodu rozpraszającego, określonej w wytycznych regulujących dopuszczanie urządzeń do eksploatacji, wydanych przez organy kontrolne. Po stronie odbiorczej tzw. dostosowany korelator zajmuje się odfiltrowywaniem danych użytecznych z nałożonej sekwencji PN. Różne filtry stosują w tym celu różnorodne sekwencje PN. Filtr, który uzyskuje najlepszy efekt, przekształca na koniec z powrotem spektrum mocy rozproszonego sygnału. Przy okazji przekształca też wąskopasmowe zakłócenia o dużej intensywności na szerokopasmowe szumy o niskiej intensywności.

Format ramki w transmisji DSSS przedstawiona na rys. Ramka składa się z preambuły, nagłówka i właściwych danych użytecznych. Preambuła składa się ze ściśle określonych ciągów bitowych. Pierwsze 128 bitów służy przede wszystkim do rozpoznania sygnału; po nich następuje frame delimiter o długości 16 bitów, odpowiedzialny za synchronizację. Nagłówek zaczyna się polem signal field o długości bajta, które wskazuje pożądaną szybkość transmisji. Kolejny element to wskaźnik usług o długości 8 bitów, zarezerwowany dla nazw przyszłych usług. Po nim następuje length word, wskazujące długość pakietu danych w bajtach, oraz oparty na CRC herader error check. Transmisja preambuły i nagłówka odbywa się zasadniczo z szybkością 1Mb/s, szybkość transmisji danych można opcjonalnie podwoić. W celu wyrównania błędów wiązki dane umieszczane są w nowej kolejności za pomocą scramblera.

Technika ta jest stosowana m.in. w 802.11.

FHSS z ang. Frequency-hopping spread spectrum, jest metodą rozpraszania widma w systemach szerokopasmowych. W tłumaczeniu wprost jest to skakanie sygnału po częstotliwościach w kolejnych odstępach czasu, w dostępnym widmie (paśmie).

Można wyróżnić dwie podstawowe odmiany: F-FHSS (fast-) i S-FHSS (slow-FHSS). W wersji F-FHSS zmiana częstotliwości następuje kilkukrotnie w czasie trwanie bitu. W wersji S-FHSS czas trwania bitu jest krótszy (lub równy) czasowi przebywania na danej częstotliwości.

Przykładem może być tutaj sieć GSM, która może wykorzystywać FHSS do zmiejszenia ryzyka zakłócania sygnału transmitowanego pomiędzy nadawcą a stacją bazową (BTS).

Mechanizm FHSS umożliwia w prosty sposób jednoczesna pracę wielu systemów w tym samym paśmie częstotliwości. Jednocześnie zapewnia równomierne rozłożenie obciążenia w nośniku. Zasada działania przeskoku częstotliwości (frequency hopping) polega na tym, że zarówno nadajnik jak i odbiornik zmieniają w określonych cyklach częstotliwość nośną.

Specyfikacja IEEE802.11 przewiduje dla FHSS do 79 niepokrywających się pasm częstotliwości, każde o szerokości 1MHz. Pasma te zgromadzone są w trzy grupy, każda o 26 wzorach. Kolejność częstotliwości wynika z pewnej sekwencji bazowej, która odpowiada pseudolosowemu łańcuchowi w przedziale 0-78.

Minimalny przeskok częstotliwości wynosi sześć kanałów. Jeżeli sekwencja bazowa wynosi np.:

b[i]=0,1,2,...,54,...,78

częstotliwość transmisji sekwencji bazowej wynosi wówczas:

f0(i)=2402+b(i) (GHz)

Częstotliwość transmisji k-tego wzoru obliczono na podstawie tej sekwencji bazowej ma postać:

Fk(i) = 2402 + (b[i] + k) mod 79 (GHz)

W krajach o ograniczonej szerokości pasm ISM (Japonia, Francja, Hiszpania) możliwa gęstość pracujących urządzeń spada wraz z liczbą dostępnych pasm częstotliwości .

Ramka składa się z preambuły, nagłówka i właściwych danych użytecznych.

* Preambuła - składa się z następujących ciągów bitowych:

o pierwsze 80 bitów służy głównie do rozpoznania sygnału,

o kolejne 16 bitów – freme delimiter - do synchronizacji.

* Nagłówek (header):

o rozpoczyna się 12-bitowym słowem length (PLW), które zawiera informacje o długości pakietów w bitach,

o Kolejny element to 4-bitowy singnaling fidel (PSF), który zawiera informacje o pożądanej szybkości transmisji,

o Nagłówek zamyka header error check o długości 16 bitów, obliczonych na podstawie CRC.

* Właściwe dane użyteczne.

Preambuła i nagłówek przesyłane są zasadniczo z szybkością 1Mb/s, podczas gdy szybkość transmisji pakietów danych może wynosić 1 lub 2 Mb/s. Pierwotny standard 802.11 z 1997 roku przewidywał szybkość 1 Mb/s dla wszystkich urządzeń. Dopiero później dopisano 2 Mb/s jako opcje. Zwiększenie szybkości transmisji wynika z wielopoziomowej modyfikacji pierwotnej modulacji GFSK. Podwaja ona szybkość do dwóch bitów na symbol.

Pierwszy patent dotyczący systemu komunikacji szerokopasmowej należy do aktorki austriackiej Hedy Lamarr. Mąż aktorki był producentem broni i słuchała ona częstych dyskusji na temat jak łatwo jest zakłócić sterowanie torped. Wymyśliła, że można użyć systemu analogicznego do sterowania pianina kartami dziurkowanymi. Nasunęło jej to pomysł, że sygnał sterujący torpedami można nadawać nie na jednej częstotliwości lecz na kilku częstotliwościach przełączając częstotliwości w regularnych odstępnych zarówno w odbiorniku jak i w nadajniku. Synchronizacja miała być robiona za pomocą kart perforowanych. Uzyskała na to patent US 2,292,387 w roku 1942. Paten ten został utajniony i był niedostępny przez kilkadziesiąt lat. Pomysł był wtedy za trudny do zrealizowania. Dopiero w połowie lat 50 XX wieku armia amerykańska zaczęła praktyczną realizację tego pomysłu.

OFDM ang. Orthogonal Frequency-Division Multiplexing) - metoda modulacji wykorzystująca wiele ortogonalnych względem siebie podnośnych w celu jak najlepszego skompensowania zaników selektywnych wynikających z wielodrogowości transmitowanego sygnału. Jest szeroko stosowana w technologii dostępu do internetu ADSL czy systemie telewizji cyfrowej DVB-T.

Technika OFDM polega na kodowaniu pojedynczego strumienia danych w wielu podnośnych (ang. subcarriers). W systemie transmisji OFDM wykorzystuje się 52 podnośne, dla których stosuje się modulacje BPSK, QPSK lub QAM/64-QAM (ang. Quadrature Amplitude Modulation). Maksymalną szybkość transmisji (54 Mbit/s) uzyskuje się dla modulacji 64-QAM (216 bitów danych na jeden symbol OFDM).

Modulacja OFDM jest oparta na FDM, ale jest używana jako modulacja cyfrowa. Strumień bitów, jaki ma być transmitowany jest rozdzielany na kilkanaście równoległych strumieni, zwykle więcej niż 12. Dostępne pasmo jest dzielone między kilka podkanałów, i każdy mniejszy strumień jest transmitowany przez 1 podkanał, modulując jego nośną, przy użyciu zwykłej modulacji, na przykład PSK czy QAM. Podnośne (nośne podkanałów) są wybierane tak, żeby każdy zmodulowany strumień był ortogonalny w stosunku do innych, dzięki temu eliminowane są zakłócenia międzykanałowe.

Wyrównanie kanału jest uproszczone, przez użycie wielu wolniejszych sygnałów wąskopasmowych zamiast jednego szerokopasmowego. Zasadniczą cechą OFDM jest radzenie sobie z różnymi, czasem ciężkimi warunkami kanału, na przykład wąskopasmową interferencją bez używania filtrów.

OFDM jest używana w szerokopasmowych systemach cyfrowych, np.:

* ADSL i VDSL szerokopasmowy dostęp do internetu przez sieć telefoniczna (łącza miedziane)

* IEEE 802.11a i 802.11g Wireless LANs.

* Systemy telewizji cyfrowej DVB-T, DVB-H, T-DMB i ISDB-T.

* Standard The IEEE 802.16 lub WiMax Wireless MAN standard.

* Standard IEEE 802.20 lub Mobile Broadband Wireless Access (MBWA) standard.

* System komórkowy Flash-OFDM

* Części Ultra wideband (UWB) systems.

* Power line communication (PLC).

* Aplikacjach typu punkt-punkt lub punkt-wiele punktów

Zalety

* Łatwo dostosowuje się do trudnych warunków w kanale

* Dobrze radzi sobie z interferencjami międzykanałowymi

* Dobrze radzi sobie z interferencjami międzysymbolowymi i zanikami powodowanymi przez wielotorowość

* Szerokie spektrum częstotliwości

* Efektywne wykorzystanie przez FFT

* Mała wrażliwość na czas wykrycia błędów

* Przestrajalne filtry w odbiornikach podkanałów nie są wymagane (w przeciwieństwie do tradycyjnej FDM)

Wady

* Wrażliwość na efekt Dopplera

* Wrażliwość na problemy z synchronizacją częstotliwości

* Nieefektywne wykorzystanie mocy

W modulacji OFDM częstotliwości wewnątrzkanałowe są wybierane tak, aby zmodulowane sygnały (strumienie danych) były ortogonalne w stosunku do siebie, to znaczy, że przeniki międzykanałowe są eliminowane i nie musimy tego dodatkowo zabezpieczać. Największe korzyści z tej modulacji widać w modelu nadajnika i odbiornika, gdzie nie ma dodatkowych filtrów dla każdego podkanału, jak ma to miejsce w FDM.

Ortogonalność występuje dzięki dużej częstotliwość transmisji, bliskiej częstotliwości Nyquista. Prawie całe dostępne pasmo może być wykorzystane. OFDM ma bardzo szerokie pasmo, co powoduje, że sygnały innych użytkowników kanału nie zakłócają się.

Ortogonalność pozwala na efektywną implementację modulacji i demodulacji przy użyciu algorytmu FFT. Pomimo, że zasada działania i korzyści z tej modulacji były znane już w latach 60., OFDM stał się popularny dopiero dzięki dzisiejszej szerokopasmowej komunikacji przez dostępność stosunkowo tanich urządzeń do przetwarzania sygnałów (np. procesorów sygnałowych) które mogą efektywnie i szybko liczyć FFT.

OFDM potrzebuje bardzo dokładnej synchronizacji częstotliwości w odbiorniku. Brak synchronizacji może powodować, iż nośne podkanałów nie będą ortogonalne, a to z kolei jest przyczyną interferencji między nimi i może powodować przesłuchy międzykanałowe. Przesunięcie częstotliwości jest powodowane przez niedopasowanie oscylatorów w nadajniku i odbiorniku lub efekt Dopplera. Podczas gdy przesunięcie dopplerowskie może być kompensowane przez odbiornik, sytuacja jest gorsza, gdy występuje ono wraz z wielotorowością. Sygnały odbite pojawiają się na różnych przesunięciach, co jest już o wiele trudniejsze do kompensacji. Efekt ten daje się szczególnie zauważyć przy zwiększaniu prędkości poruszania się. Powoduje to ograniczenia w używaniu modulacji OFDM w szybkich pojazdach. Jest wiele technik ograniczających interferencje między nośnymi podkanałów, ale wszystkie powodują znaczne skomplikowanie odbiornika.

Jednym z głównych celów OFDM jest modulowanie powolnych sygnałów. Odbywa się to poprzez rozdzielanie szybkich sygnałów na kilka wolniejszych i przesyłanie ich równolegle. Dzięki temu transmisja jest mniej narażona na interferencje międzysymbolową powodowaną przez wielotorowość. Jeśli czas trwania każdego symbolu jest długi, można sobie pozwolić na wstawianie pomiędzy symbole OFDM dodatkowych symboli (ang. guard intervals) i dzięki temu interferencje między symbolowe mogą być eliminowane. Nadajnik wysyła dodatkowy prefix (ang. cyclic prefix) podczas trwania interwału kontrolnego (ang. guard interval).

Interwał kontrolny także redukuje wrażliwość układu na problemy z synchronizacją.

Warunki w kanale wpływają na wybór częstotliwości w kanale, na przykład zanik fali spowodowany propagacją wielotorową może być rozpatrywany jako stały w podkanale OFDM, jeśli ten podkanał ma wystarczająco wąskie pasmo albo liczba podkanałów jest wystarczająco duża. To czyni porównanie jeszcze prostszym dla odbiornika w OFDM w porównaniu do zwykłej modulacji z jedną nośną. Korektor musi jedynie mnożyć każdy pod kanał przez stałą wartość.

W OFDM podkanały mogą przenosić testowe sygnały, które mają za zadanie zmierzyć warunki w kanale albo są używane do synchronizacji.

W innych modulacjach, takich jak DPSK lub DQPSK gdzie jest stosowana nośna w każdym kanale wyrównanie może być pominięte.

OFDM jest prawie zawsze używana w połączeniu z kodowaniem w kanale. W podkanale dodatkowo zakodowane symbole są przeplatane (ang. interleaving) dodatkowymi symbolami. w ten sposób jest tworzona zakodowana OFDM lub COFDM. Dzięki temu sygnał jest jeszcze bardziej odporny na zmienne warunki w kanale takie jak zanikanie fali czy interferencja między wąskopasmowymi kanałami. Pomimo wysokiego stopnia skomplikowania COFDM cechuje się wysoką wydajnością nawet w bardzo zmieniających sie warunkach kanałowych.

Dostosowanie się do surowych warunków w kanale może być później polepszone/zmienione jeśli informacja o kanale jest przesyłana przez kanał zwrotny. Opierając się na tej zwrotnej informacji, modulacja adaptacyjna, kodowanie w kanale i rozkład mocy może być dostosowany odpowiednio do wszystkich podkanałów albo do każdego osobno. W drugiej sytuacji jeśli w konkretnym przedziale częstotliwości sygnał jest bardzo zniekształcony przez interferencje czy osłabienie, nośne mogą być zwolnione przez stosowanie mocniejszej modulacji czy powiększenie nadmiaru kodowania z wykrywaniem błędów w tych podkanałach.

Termin dyskretna modulacja wielotonowa oznacza system telekomunikacyjny oparty na OFDM, który dostosowuje transmisje do warunków, osobno dla każdego kanału. Jest to stosowane w ADSL i VDSL

Szybkość sygnału wysyłanego i odbieranego może się różnić w zależności ile nośnych przydzielimy dla każdego kanału. Niektóre odmiany DSL ze zmienną prędkością używają tej cechy w czasie rzeczywistym, wtedy szerokość pasma do każdego sygnału jest dostosowywana w zależności od jego potrzeb.

OFDM w pierwotnej postaci był pomyślany jako technika modulacji cyfrowej. Przez system komunikacyjny miał być transmitowany jeden strumień bitów przy użyciu jednej sekwencji symboli OFDM. Nie myślano o OFDM jako o technice dostępu do kanału dla wielu użytkowników.Jednak OFDM może być wykorzystywany jako medium dostępowe dla wielu użytkowników przy użyciu kodowania, częstotliwości czy czasu rożnego dla różnych użytkowników.

W OFDMA (Orthogonal Frequency Division Multiple Access) podział częstotliwości i dostęp przez wielu użytkowników jest osiągany przez przypisanie rożnym użytkownikom różnych podkanałów. OFDMA wspiera zróżnicowana jakość usług przez przypisanie różnych numerów podkanałów do różnych użytkowników, podobnie jak w CDMA. OFDMA jest używane jako połączenie według IEEE 802.16 Wireless MAN standard.

W OFDM opartym na sieciach rozległych odbiornik otrzymuje sygnały z kilku przekaźników równocześnie. Ponieważ sygnały z niektórych podkanałów z różnych przekaźników interferują ze sobą, można obserwować ich wzmocnienie i tym sposobem zwiększa się zasięg poszczególnych stacji nadawczych. To jest często wykorzystywane w wielu krajach, gdzie operatorzy mają zezwolenie na używanie sieci z jedną częstotliwością (ang. SFN). Wtedy wiele nadajników wysyła ten sam sygnał jednocześnie przez kanał. SFN wykorzystuje dostępne pasmo bardziej efektywnie niż tradycyjne sieci z wieloma częstotliwościami, gdzie sygnał jest powielany i przesyłany na różnych nośnych.

Sygnał OFDM wykazuje duże impulsy współczynnika mocy chwilowej do średniej. Jest to wynikiem niezależnych faz sygnałów w różnych podkanałach, często zdarza się ze dochodzi do konstruktywnej interferencji (fazy są tych samych znaków i po dodaniu kilku otrzymujemy dużą wartość).

Jest kilka możliwości obniżenia tych impulsów:

* wysoka rozdzielczość przetwornika C/A i nadajniku

* wysoka rozdzielczość przetwornika A/C i odbiorniku

* Liniowy sygnał

Nieliniowość w sygnale może może powodować zniekształcenie wewnątrz modulacyjne, takie jak:

* zwiększenie poziomu szumu

* interferencje międzysymbolowe

* generowanie pozapasmowych dodatkowych sygnałów

Liniowość sygnału jest bardzo pożądana, szczególnie na wyjściach układów elektronicznych gdzie są zwykle montowane nieliniowe wzmacniacze, aby zminimalizować pobór mocy. W praktycznych systemach OFDM mała szpilka jest dopuszczalna. Jakkolwiek wyjściowy filtr nadajnika jest zaprojektowany aby redukować powstałe szpilki.

Jednak pomimo to efektywność pasmowa OFDM jest atrakcyjna dla systemów telekomunikacyjnych zarówno satelitarnych jak i naziemnych.

Sygnał nośny w OFDM jest sumą ortogonalnych nośnych podkanałów. W każdym z podkanałów mamy do czynienia z kwadraturową modulacją amplitudy (QAM) lub kluczowaniem fazy (PSK).

s[n] jest strumieniem bitów na wejściu. Dzięki odpowiedniemu rozdzieleniu (ang. inverse multiplexing) sygnał najpierw jest rozdzielany na N równoległych strumieni. Strumienie są przydzielane do modulacji QAM lub PSK. Z tego wynika, że jedne strumienie mogą być szybciej przesyłane niż inne.

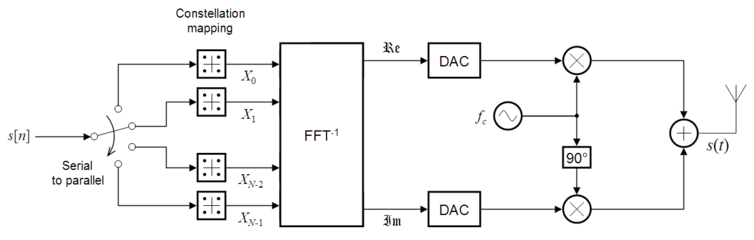

Następnie jest liczona odwrotna FFT dla każdego symbolu. Po rozdzieleniu części rzeczywistej od urojonej każda z nich jest następnie konwertowana do postaci analogowej (DAC). Sygnały analogowe są następnie mnożone z funkcją cos i sin i następnie sumowane dając na wyjściu sygnał zmodulowany s(t).

Odbiornik odbiera sygnał r(t). Oprócz użytecznego sygnału powstaje również sygnał o częstotliwości 2fc. Dlatego też używa się filtru dolnoprzepustowego, abo go odfiltrować. Następnie sygnał jest próbkowany i puszczany na przetwornik analogowo-cyfrowy. W następnym kroku robimy FFT i detekcje symboli. Otrzymujemy N równoległych strumieni które łączymy w jeden. W ten sposób otrzymujemy wejściowy ciąg bitów.

WPA (ang. WiFi Protected Access) to standard szyfrowania stosowany w sieciach bezprzewodowych standardu IEEE 802.11.

WPA jest następcą mniej bezpiecznego standardu WEP. Standard WPA został wprowadzony przez organizację WiFi. Pierwsza wersja profilu WPA została wprowadzona w kwietniu 2003 roku. WPA wykorzystuje protokoły Temporal Key Integrity Protocol (TKIP), 802.1x oraz uwierzytelnienie EAP.

WPA=802.1x+EAP+TKIP+MIC

WPA jest to standard przejściowy pomiędzy WEP a zabezpieczeniem 802.11i czyli WPA2.

WPA dzieli się na:

* Enterprise – korzysta z serwera RADIUS, który przydziela różne klucze do każdego użytkownika.

* Personal - nie dzieli kluczy na poszczególnych użytkowników, wszystkie podłączone stacje wykorzystują jeden klucz dzielony.

Zabezpieczenie WPA i 802.11i różnią się tym, że mają różne metody szyfrowania. W pierwszym zastosowano również algorytm Michael (MIC), który odpowiada za uniemożliwienie ataków z odwracalnością klucza.

W wielu przypadkach, aby urządzenie zaczęło wspierać WPA wystarczy zmienić oprogramowanie (sterownik w przypadku kart sieciowych a w przypadku punktów dostępowych firmware)

802.11i (oznaczane również jako WPA2, ang. Wifi Protected Access) - protokół sieci bezprzewodowych. Implementuje w sobie: 802.1x oraz CCMP.

W porównaniu z WEP:

* wykorzystuje 128-bitowe klucze

* ma poprawione wszystkie złamane zabezpieczenia WEP

* wykorzystuje dynamiczne klucze (na poziomie użytkownika, sesji, klucza pakietów)

* automatycznie dystrybuuje klucze

* posiada wzmocnione bezpieczeństwo autoryzacji użytkownika (przy użyciu 802.1x oraz EAP)

WEP (ang. Wired Equivalent Privacy) to standard szyfrowania stosowany w sieciach bezprzewodowych standardu IEEE 802.11.

Standard specyfikuje klucze 40- i 104-bitowe, do których w procesie wysyłania ramki dołączany jest wektor inicjujący (IV) o długości 24 bitów. Stąd popularnie mówi się o 64- i 128-bitowych kluczach WEP, ale nie jest to stwierdzenie poprawne technicznie. W rozszerzeniach firmowych tego standardu znaleźć można również klucze o długości 232 bitów (z IV daje to 256 bitów), które jednak z uwagi na znane słabości w doborze IV nie zwiększają w istotny sposób siły kryptograficznej całości rozwiązania.

Z uwagi na słabości standardu WEP, IEEE stworzyło najpierw szkielet protokołów uwierzytelniających 802.1x, który umożliwia dobór mechanizmów uwierzytelniania i szyfrowania, a następnie 802.11i, w którym określono m.in. szyfrowanie ramek algorytmem AES i dodanie mechanizmów MIC i TKIP.

W tym samym czasie organizacja Wi-Fi Alliance zaproponowała dwa "tymczasowe" rozwiązania w postaci WPA i WPA2, które istotnie rozszerzały podstawowy skromny mechanizm zabezpieczeń dla sieci bezprzewodowych standardu 802.11.

4 kwietnia 2007 r. naukowcom z Politechniki w Darmstadt udało się pobić rekord w szybkości łamania zabezpieczenia WEP. Erik Tews, Andrei Pychkine oraz Ralf-Philipp Weinmann zredukowali liczbę przechwyconych pakietów wymaganych do skutecznego przeprowadzenia ataku do około 40 tysięcy (wcześniej trzeba było przechwycić od 500 tysięcy do dwóch milionów pakietów). Jak zapewniają odkrywcy, sieć bezprzewodowa szyfrowana 104-bitowym kluczem może zostać rozszyfrowana w czasie nie przekraczającym minuty.[1] W nowej metodzie po przechwyceniu 40 tysięcy pakietów istnieje 50-procentowe prawdopodobieństwo odkrycia klucza. Po przechwyceniu 85 tysięcy pakietów prawdopodobieństwo to wzrasta już do 95 procent.

A tutaj mały tutorial jak zbudować taka sieć

Co potrzebujemy?

Do zbudowania sieci zgodnie z topologią ad-hoc nie potrzebujemy zbyt wiele sprzętu, więc jest ona stosunkowo tania. Aby sieć taka mogła powstać potrzebne nam są co najmniej dwie bezprzewodowe karty sieciowe (po jednej do każdego z komputerów). Ja do eksperymentu użyłem kart: Linksys WUSB11 oraz D-Link AirPlus DWL-520+ (Linksys podłączany jest pod USB). Są to karty sprawdzonych producentów, więc nie miałem z nimi żadnych problemów.

Konfiguracja

Gdy już poprawnie zainstalujemy karty sieciowe, możemy przystąpić do konfiguracji samej sieci. Jeden z komputerów, będzie pełnił rolę punktu dostępowego (z nim będą łączyć się pozostałe komputery), zaczynamy od konfigurowania właśnie niego. Przechodzimy do „Panelu sterowania”, dalej wybieramy „Połączenia sieciowe”, wchodzimy we właściwości naszego połączenia bezprzewodowego, wybieramy zakładkę „Ogólne” i wchodzimy we właściwości protokołu TCP/IP. Wpisujemy adres IP, np.: 192.168.2.1 i maskę: 255.255.255.0, zatwierdzamy wprowadzone dane i przechodzimy do zakładki „Sieci bezprzewodowe”. Klikamy na przycisk zaawansowane i w ramce „Dostęp do sieci” zaznaczamy opcję „Tylko sieci typu komputer-komputer (ad-hoc)”, klikamy „Zamknij”.

Wybieramy tryb ad-hoc

Naciskamy przycisk „Dodaj”, następnie w polu „Nazwa sieciowa (SSID)” wprowadzamy nazwę pod jaką nasza sieć będzie widziana przez innych. Odznaczamy na dole opcję „Otrzymuję klucz automatycznie”. Jako „Uwierzytelnianie sieciowe” wybieramy „Udostępnione”, a jako „Szyfrowanie danych” - „WEP”. Następnie wprowadzamy „Klucz sieciowy” jakim będą musiały posłużyć się osoby, które chcą dołączyć się do naszej sieci.

Przykładowe ustawienia

Gdy poprawnie skonfigurowaliśmy już komputer pełniący rolę punkty dostępowego, możemy przystąpić do konfiguracji klientów. Wchodzimy do „Panelu sterowania” dalej „Połączenia sieciowe”, właściwości naszego połączenia bezprzewodowego, następnie wybieramy zakładkę „Ogólne” i właściwości protokołu TCP/IP, wprowadzamy adres IP z tego samego przedziału co na poprzednim komputerze (czyli 192.168.2.*, w miejsce * dowolna liczba z zakresu 2-255, adresy wprowadzane na poszczególnych komputerach nie mogą się powtarzać) oraz maskę: 255.255.255.0. Zatwierdzamy wprowadzone dane i przechodzimy do zakładki „Sieci bezprzewodowe”, klikamy na przycisk „Zaawansowane” i zaznaczamy opcję, aby komputer pracował tylko w trybie ad-hoc, klikamy „Zamknij”. Naciskamy przycisk „Pokaż sieci bezprzewodowe”, ujrzymy okno z dostępnymi sieciami, powinna tam być sieć która została utworzona przez nas. Klikamy na nią dwa razy, pojawi się okno, w które należy wpisać hasło, które ustalaliśmy wcześniej, wpisujemy je i klikamy „Połącz”.

Wybieramy naszą sieć i wprowadzamy hasło

Po chwili powinniśmy ujrzeć okno sygnalizujące, iż zostaliśmy podłączeni do sieci.

Ustanowienie połączenia

Co prawda wszystkie komunikaty wskazują na to że jesteśmy połączeni, należy jednak sprawdzić czy faktycznie komputery będę mogły wymieniać między sobą dane. Musimy dostać się do komputera pełniącego rolę punktu dostępowego, uruchamiamy na nim wiersz poleceń (Start > Uruchom > cmd). Wpisujemy polecenie: „ping IP_DRUGIEGO_KOMPUTERA”:

Sprawdzanie łączności z komputerem o adresie IP: 192.168.2.2

Wynika z tego że komputer - punkt dostępowy komunikuje się z komputerem - klientem. Należy sprawdzić to jeszcze w drugą stronę, na komputerze kliencie uruchamiamy wiersz poleceń i wpisujemy „ping IP_PUNKTU_DOSTĘPOWEGO”:

Sprawdzanie łączności z punktem dostępowym.

Z obu tych komunikatów wynika że komputery bez problemu mogą między sobą wymieniać dane. Teraz pozostało nam tylko udostępnić sobie pliki lub uruchomić jakąś grę sieciową i zobaczyć jak działa nasza sieć.

Infrastructure

Co potrzebujemy?

Sieci strukturalne są trochę bardziej skomplikowane niż sieci ad-hoc. Do jej zbudowania potrzebne są oczywiście, jak zwykle, bezprzewodowe karty sieciowe oraz dodatkowo punkt dostępowy (AP - access point). Do niego podłączają się wszyscy użytkownicy naszej sieci, więc najlepiej gdyby znajdował się on w jej środku. Ja podczas pisania tej części artykułu korzystałem z karty sieciowej D-Link AirPlus DWL-520+ oraz access pointu Linksys BEFW11S4 ver. 4 (wersja firmware: 1.52.02), potrzebna będzie nam także zwyczajna (przewodowa) karta sieciowa.

Konfiguracja punktu dostępowego

Aby przystąpić do konfiguracji naszego punktu dostępowego, najpierw należy połączyć go za pomocą przewodu sieciowego z kartą sieciową znajdującą się w naszym komputerze. Jeżeli access point nie przydzieli adresu IP dynamicznie, należy zrobić to ręcznie. Ustawiamy wtedy adres z tego samego przedziału co adres punktu dostępowego (np. jeśli adres IP punktu to 192.168.1.1 to karta powinna mieć np. 192.168.1.2). Access point konfiguruje się za pomocą jego strony internetowej. Wpisujemy więc w przeglądarkę jego adres IP, powinno wyświetlić się nam okno logowania wpisujemy tam użytkownika i hasło, które da nam możliwość przystąpienia do konfiguracji (znajdziemy je w instrukcji urządzenia). Po zalogowaniu się, możemy przystąpić do konfiguracji. Na początku powinniśmy zmienić domyśle hasło dostępu, w moim przypadku znajduje się to w „Administration > Management”, po zmianie ponownie się logujemy. Wchodzimy w „Setup > Basic Setup”, wybieramy tam typ połączenia z Internetem i konfigurujemy go zgodnie z instrukcjami naszego dostawcy Internetu. W tym samym menu konfigurujemy router od strony sieci lokalnej, w „Local IP Address” ustalamy adres IP pod jakim będzie widoczny access point w naszej sieci lokalnej, możemy także włączyć lub wyłączyć usługę DHCP (automatyczne przydzielenie adresów IP). Zapisujemy ustawienia przyciskiem „Save Settings”. Przechodzimy do konfiguracji łączności bezprzewodowej „Wireless > Basic Wireless Settings”, włączamy ją (Enabled), jako SSID wpisujemy nazwę nasze sieci, wybieramy kanał, na którym zamierzamy pracować (najlepiej gdy będzie on inny od otaczających nas sieci), rozgłaszanie („Wireless SSID Broadcast”) zostawiamy włączone (Enabled). Klikamy przycisk „Save Settings”.

Włączamy „radio”, ustalamy nazwę sieci i kanał

Przystępujemy do zabezpieczenia naszej sieci „Wireless > Wireless Security”, włączmy opcję „Wireless Security”, jako tryb zabezpieczeń („Security Mode”) wybieramy „WPA Pre-Shared Key”, w okienko „WPA Shared Key” wpisujemy hasło, które będzie nam potrzebne do podłączenia się z naszą siecią. Zapisujemy zmiany poprzez kliknięcie na „Save Settings”.

Zabezpieczenia, zabezpieczenia...

Przechodzimy do zakładki „Wireless Network Access” aby włączyć kolejne zabezpieczenie. Jest to zabezpieczenie dostępu polegające na kontroli adresów fizycznych (MAC) kart sieciowych, zaznaczamy opcję dostęp ograniczony („Restrict Access”) i w poniższe okienka wpisujemy adresy MAC kart sieciowych, które będą pracować w naszej sieci.

Zabezpieczenie poprzez adres fizyczny

Adres fizyczny karty znajdziemy na pudełku, możemy go uzyskać także poprzez polecenie ipconfig /all (Start > Uruchom > cmd , następnie w wiersz poleceń spisujemy ipconfig /all). Po poprawnym skonfigurowaniu punktu dostępowego możemy spokojnie przystąpić do konfiguracji komputerów klientów.

Konfiguracja kart sieciowych

Po zamontowaniu w komputerze bezprzewodowej karty sieciowej i zainstalowaniu sterowników, możemy łączyć się z wcześniej stworzoną przez nas siecią. Wchodzimy w „Połączenia sieciowe” poprzez „Panel sterowania”, następnie klikamy prawym na „Połączenie sieci bezprzewodowej” powinny wyświetlać się nam dostępne sieci bezprzewodowe, w tym także nasza, łączymy się z nią i wprowadzamy klucz WPA, który ustaliliśmy wcześniej.

Offline

#7 2008-02-20 16:11:45

Re: Sieć WiFi

Hotspot (ang. hot spot - "gorący punkt") to otwarty i dostępny publicznie punkt dostępu umożliwiający dostęp do Internetu za pomocą sieci bezprzewodowej (WiFi).

Hotspoty są instalowane najczęściej w hotelach, restauracjach, lotniskach, dworcach, uczelniach, centrach handlowych, centrach miast i innych miejscach publicznych. Umożliwiają one posiadaczom komputerów przenośnych laptopów i palmtopów wyposażonych w bezprzewodową kartę sieciową standardu 802.11 podłączenie się i dostęp do Internetu. Usługa czasami jest bezpłatna lub też płatność następuje za pomocą karty kredytowej lub zakupie odpowiedniej karty zdrapki. Może się zdarzyć, że dostęp jest bezpłatny ale mamy ograniczony zakres dostępnych usług; na przykład tylko do strony WWW instytucji udostępniającej hotspot.

Podstawowym elementem hotspotu jest AP (ang. Access Point) - Punkt Dostępowy. Jest to urządzenie, dokonujące transmisji sygnału analogowego na sygnał radiowy w pasmie ISM umożliwiając w ten sposób świadczenie określonych przez administratora usług np. dostęp do zasobów sieci, udostępnianie połączenia internetowego. Niezabezpieczone otwarte sieci służą jako hotspoty cieszące się również coraz większą popularnością w Polsce.

Standardy:

* 802.11a - przepustowość do 54 Mb/s - Pasmo ISM - 5.150 GHz - 5.350 GHz bądź 5.470 GHz - 5.725 GHz

* 802.11b - przepustowość do 11 Mb/s - Pasmo ISM - 2.400 GHz - 2.483 GHz

* 802.11g - przepustowość do 54 Mb/s - Pasmo ISM - 2.400 GHz - 2.483 GHz

* 802.11e - definiuje wsparcie dla jakości usług QoS

* 802.11n - przepustowość do 248 Mb/s (technologia MIMO, możliwa transmisja multimediów)

* 802.11i - standard definiujący i wdrażający metody zabezpieczeń

* 802.11f - IAPP - wsparcie dla komunikacji AP - Internet Access Point Protocol

Istnieją również sieci bezprzewodowe w standardzie IEEE 802.16 (WiMAX). Standard ten oferuje porównywalną przepustowość przy dużo większym zasięgu, ale w chwili obecnej umożliwia tylko tworzenie sieci stacjonarnych. Przyszłe jego wersje mają kosztem niższej przepustowości zapewniać ciągła transmisję również podczas poruszania się.

Do zabezpieczenia hotspotow służą:

* klucz WEP

* klucz WPA - WPA II

* Serwer Radius

* ukrywanie SSID

* VPN - Virtual Privacy Network - Wirtualne prywatne Sieci

Polskie hotspoty

Światowe hotspoty

Offline

#8 2008-02-20 17:18:49

Re: Sieć WiFi

Nie mam nastroju na czepianie się do całego tekstu po kawałeczku, więc napiszę ogólnie: ta definicja skopiowana z Wiki (ta encyklopedia nie jest idealna) jest dla laika nieczytelna. Proszę o skorzystanie ze źródeł bardziej przyjaznych / przystępnych. Polecam:

http://www.veracomp.pl/modulacja-dsss.p … _id.5.html (łopatologicznie)

http://www.pckurier.pl/archiwum/art0.asp?ID=4680 (ze ślicznym obrazkiem)

http://hot.spots.pl/index.php?action=article_show&id=7 (skrótowo o wszystkim)

Niestety, nie mam warunków na więcej komentarzy.

Offline

#9 2008-02-20 17:46:04

Re: Sieć WiFi

No trzeba przyznać ze wiki coraz bardziej schodzi na psy, a to prace odwaliłem na szybkiego, z różnych powodów. Podał Pan bardzo dobre teksty o WiFi, mam je po prostu tutaj wkleić ? bo chyba te opracowania tylko po to aby wiedzieć czy będziemy prezentować prawdę czy też nie.

Offline

#10 2008-02-20 19:27:56

Re: Sieć WiFi

Dawid napisał:

No trzeba przyznać ze wiki coraz bardziej schodzi na psy

No nie jest tak źle. Poza tym nie ma jak uogólniać, bo to dzieło tysięcy ludzi. Poczytaj hasła z języka polskiego, np. o mitologii, to dopiero jest chłam.

Dawid napisał:

a to prace odwaliłem na szybkiego, z różnych powodów. Podał Pan bardzo dobre teksty o WiFi, mam je po prostu tutaj wkleić ?

Czy bardzo dobre? Raczej przystępne. Nie wklejać, zrobić opracowanie.

Dawid napisał:

bo chyba te opracowania tylko po to aby wiedzieć czy będziemy prezentować prawdę czy też nie.

Opracowania są po to, żeby:

1. nie szukać w necie wiadomości przydatnych w konkursie i nie tylko,

2. czegoś się nauczyć,

3. przedstawić pozostałym osobom, żeby też się czegoś nauczyły,

4. podać źródła przydatnych informacji na dany temat, gdyby ktoś chciał dowiedzieć się czegoś więcej.

Dlatego warto przyłożyć się do opracowania. Niech materiału będzie mniej, ale jego przejrzystość, czytelność, jasność będzie większa. Bardziej poglądowo, żeby nawet laik coś zrozumiał. To ma być jak... encyklopedia szkolna, czyli (jak pisałem przy jednym z linków) łopatologicznie.

Offline

#11 2008-02-20 20:52:00

Re: Sieć WiFi

Sieć radiowa jest to jedno z lepszych wyjść gdy nie mamy możliwości użycia kabla bądź światłowodu. Chcąc pozbyć sie plączących się kabli, bądź chcąc mieć mobliny internet używamy właśnie takiej sieci. Przykładem może być np. Wybranie sie z laptopem na dwór na świeże powietrze aby np. pograć w CS (hihi). Sieć radiowa nam to umożliwia. Taka sieć nazywamy WLAN i wykorzystuje ona bezpłatne pasmo od 2400 do 2485MHz.

Zalety sieci WLAN

- Można ją połączyć z kablową siecią LAN

- Nie wymaga okablowania

- Jest prosta w montażu i konfiguracji

- Anteny kierunkowe pozwalają osiągnąć znaczny zasięg sieci

- Brak konieczności podłączania kabli do stacji roboczej

- Łatwa diagnoza usterki

- Daje duże możliwości rozbudowy (modularność)

- Dużo mniej ograniczona swoboda poruszania się niżeli w przypadku normalnej sieci przewodowej.

Obecnie występują dwa standardy sieci WLAN:

1. Pierwszy z nich zgodny z normą IEEE 802.11 pozwala na osiągnięcie maksymalnej przepustowości 2Mb/s. Przy większych dystansach prędkość spada do 1Mb/s. Maksymalna odległość pomiędzy urządzeniami nadawczymi ściśle zależy od jakości podzespołów wyprodukowanych przez producenta.

2. Nowsza modyfikacja IEEE 802.11b zezwala na transmisję z prędkością 11Mb/s . Przy większych odległościach ze względu na ilość błędów transfer spada do 5Mb/s. Po zastosowaniu anten zewnętrznych można łączyć się na znaczne odległości w zależności od struktury terenu i użytych anten od 1-3 km.

Standard 802.11 pozwala na typy transmisji:

Frequency Hopping Spread Spectrum (FHSS) i Direct Sequence Spread Spectrum (DSSS).

Technologia DSSS bazuje na kluczowaniu sygnału danych szybkozmienną sekwencją pseudolosową, generowaną przez specjalny układ nadajnika. Elementy takiej sekwencji nazywa się chipami a ich długość jest ułamkiem długości bitu danych i ma wpływ na jakość transmisji: im dłuższy chip, tym większe prawdopodobieństwo odtworzenia rzeczywistej wartości bitu danych. Sygnał danych trafia po kluczowaniu do modulatora, a stamtąd w postaci szumu w eter. Odbiornik z kolei taki sygnał demoduluje i poddaje kluczowaniu taką samą sekwencją jak nadajnik, ale wytworzoną przez swój autonomiczny generator sekwencji pseudolosowej. Bardzo wiele zależy zatem od synchronizacji obydwu generatorów.

Istnieje również technika CCK (Complementary Code Keying) działa wyłącznie z technologią DSSS. Nie działa z FHSS i transmisjach w podczerwieni. Wykorzystuje ona wzory matematyczne, kodujące. Owocuje to w zwiększenie wydajności odbiornika (zwielokrotnienie liczby bitów) czyli nawet do transmisji z szybkością 11 Mbps.

W środowiskach o mniejszych zakłóceniach technologia DSSS jest lepsza od FHSS. W technologii FHSS przydzielone pasmo dzielone jest na wiele kanałów, podobnie jak w GSM. Liczba i szerokość kanałów są stałe. Nadajnik zmienia częstotliwość zgodnie z sekwencją pseudolosową zdefiniowaną przez algorytm skoku, negocjowana na początku transmisji. Skoki takie dla urządzeń z zewnątrz są szumem utrudniającym podsłuchanie. Interferencja na jednej częstotliwości powoduje powtórzenie transmisji pakietu. Niezaprzeczalną zaletą FHSS jest redundancyjne pokrycie wielu punktów dostępu, co eliminuje problem przeciążania zawsze tego samego punktu dostępu i dodatkowo zwiększa odporność na zakłócenia radioelektryczne.

Ważne pojęcia:

IBSS (Independet Basic Service Set) - sieć niezależna; w tym elementarnym przypadku do stworzenia sieci potrzebne są dwie rzeczy: komputer i radiowa karta sieciowa. Każda stacja nadawczo odbiorcza posiada ten sam priorytet i komunikuje się z innymi komputerami bezpośrednio, bez żadnych dodatkowych urządzeń aktywnych kierujących ruchem w LAN-ie. Po prostu wystarczy "wsadzić" do komputera kartę radiową, zainstalować sterowniki, i już możemy rozkoszować się niczym nie ograniczoną komunikacją z innymi komputerami (z danej podsieci) wyposażonymi w karty radiowe . Nie wolno zapominać o ustawieniu we wszystkich urządzeniach tego samego identyfikatora domeny (Wireless domain ID), umożliwiającego komunikacje tylko z wybranymi maszynami, i zabezpieczającego przed nie autoryzowanym użytkowaniem naszej sieci WLAN.

BSS (Basic Service Set) - sieć zależna; wyżej przedstawiona konfiguracja (IBSS) jest wystarczająca w przypadku małych, tymczasowych i niezorganizowanych sieci. Co jednak się stanie jeśli zapragniemy połączyć ją z kablową instalacją np. 10Base-T lub też zwiększyć zasięg poruszania się stacji roboczych? Tutaj konstruktorzy proponują urządzenie zwane HUB-em AP (Access Point, punkt dostępu, koncentrator radiowy ). Ów element spełnia funkcję bardzo podobną do huba stosowanego w sieciach UTP, mianowicie wzmacnia i regeneruje odebrany sygnał oraz kieruje ruchem w LAN-ie. Teraz wszystkie stacje robocze należące do danej podsieci (domeny radiowej) nie komunikują się już bezpośrednio ze sobą lecz za pośrednictwem owego koncentratora. Maksymalna ilość komputerów obsługiwanych jednocześnie przez AP jest ściśle określona przez producenta i oscyluje w granicach kilkudziesięciu urządzeń. Takie rozwiązanie znacznie zwiększa zasięg sieci.

Access Point - Punkt dostępowy pozwala na podłanczanie wielu klientów bezprzewodowych oraz łączenie sieci Ethernet bez żadnych dodatkowych urządzeń (po zastosowaniu anten zewnętrznych na duże odległości), mogą pracować także w funkcji BRIDGE i przedłużać zasięg radiolinii. Punkty dostępu posiadają szereg dodatkowych funkcji. Bardzo ważną cechą jest możliwość konfiguracji poprzez dedykowane oprogramowanie SNMP.

Radiowa karta sieciowa - Wybieramy miedzy podłączeniem : ISA, PCI i PCMCIA. . Złącza ISA pozwalają na ręczną konfigurację parametrów działania adaptera oraz dobrze współgrają ze starym sprzętem, w którym każdy slot PCI bardzo ważny. Jeśli chodzi o karty PCI to są one zgodne ze standardem Plug&Play co jest ważne dla początkujących użytkowników sprzętu. Ponadto należy mieć na względzie iż większość nowych płyt głównych prócz AGP posiada tylko i wyłącznie złącza PCI, więc jeśli ktoś zamierza rozwijać swoją konfigurację, rozsądniejszą alternatywą jest właśnie ten standard. Można też dodać, że powoli znów wraca się do AGP.

ESS sieć złożona; powstaje podczas połączenia ze sobą co najmniej dwóch podsieci BSS. Wystarczy zespolić ze sobą HUB-y AP tradycyjnym okablowaniem umożliwiając w ten sposób komunikację stacjom bezprzewodowym z tradycyjną siecią LAN oraz z jednostkami znajdującymi się w innych podsieciach radiowych. Jeśli przy okazji zapewnimy nakładanie się na siebie sygnałów z poszczególnych podsieci możliwe będzie poruszanie się komputerów po całej sieci ESS. Roaming umożliwia przekazywanie klientów kolejnym punktom dostępu, w ten sposób po wyjściu ze strefy zarządzanej przez jeden Access Point jesteśmy automatycznie przekazywani kolejnemu znajdującemu się akurat w zasięgu transmisji. Do łączenia podsieci WLAN można użyć specjalnych anten dookolnych ( np. PATRIA ), bądź kierunkowych (np. PARTNER)

Szerokość kanału w transmisji DSSS jest większa niż w FHSS, więc technologia ta zapewnia większą przepustowość, ale mniej dostępnych kanałów - jedynie trzy z nich (1, 6 i 11) nie pokrywają się

Kolejne ważne sprawy !

Modulacja DSSS (Direct Sequence Spread Spectrum ) dla standardu IEEE 802.11.2 (TGb) - czyli rozproszonego widma z bezpośrednim szeregowaniem bitów polega na tworzeniu "nadmiarowego" wzorca dla zobrazowania pojedynczego bitu.

Modulacja DSSS (Direct Sequence Spread Spectrum ) dla standardu IEEE 802.11.2 (TGb) - czyli rozproszonego widma z bezpośrednim szeregowaniem bitów polega na tworzeniu "nadmiarowego" wzorca dla zobrazowania pojedynczego bitu. Sekwencja ta składa się z jedenastu identycznych odcinków tzw. "chipów".

Dane 11 Mb/s są reprezentowane przez każdy z pojedynczych "chipów". Zastosowanie jedynasto - pozycyjnego kodu zmniejsza prawdopodobieństwo błędu. Zaimplementowane techniki statystyczne umożliwiają poprawny odczyt transmisji nawet gdy zostanie przekłamany jeden bądź parę "chipów".

Oczywiście odbiornik musi mieć uruchomiony ten sam deszyfrator kodu chipowego. Inne odbiorniki radiowe odczytują modulację rozproszonego widma z bezpośrednim szeregowaniem bitów jako szerokopasmowy szum małej mocy i ignorują go.

Troszkę pisane po swojemu te najważniejsze pojęcia skopiowane aby nic nie przekręcić i nie wprowadzić nikogo w błąd

Offline